Nicolas Hochet se souviendra longtemps de ce jour de février 2016. En revenant de déjeuner, le fils du dirigeant des Transports Gilles Hochet (35 véhicules), à Loudéac (35), ne parvient pas à redémarrer son ordinateur de bureau. Très vite, il apparaît que le progiciel intégré de gestion (ERP) comme l’application de gestion des transports (TMS) restent inaccessibles. Le serveur et les sept ordinateurs sont inertes. L’activité de l’entreprise est bloquée, victime d’un logiciel de rançon (ransomware). « J’en aurai pleuré », avoue le jeune dirigeant.

Locky, TeslaCrypt, Cryptolocker, Wannacry… Derrière ces noms poétiques se cachent d’immondes tentatives d’extorsion. Leur principe : la victime reçoit un courriel contenant une pièce jointe, souvent un document PDF contenant des macros. L’ouverture du fichier active ces macros et déclenche l’infection. En général, le malware s’applique à chiffrer les données sur le disque dur de l’ordinateur, les rendant inaccessibles, avant de contaminer les autres postes du réseau informatique. Les pirates cherchent ensuite à vendre la clé de déchiffrement moyennant une somme d’argent qui peut atteindre plusieurs milliers d’euros. En moins de deux ans, ces logiciels de rançon sont devenus plus néfastes que les traditionnelles techniques d’hameçonnage où le cybercriminel se déguise en un tiers de confiance (banques, administrations, fournisseurs d’accès à internet…) pour inviter le destinataire à mettre à jour ses renseignements personnels et des identifiants bancaires sur un site falsifié.

À l’échelle mondiale, plus d’une entreprise sur deux, victime d’un ransomware, paie pour retrouver ses données. Un business plus lucratif que le trafic de la drogue. Et surtout moins dangereux que le braquage d’une banque… Aucune étude sérieuse n’existe concernant l’Hexagone, mais Google estime que ces logiciels malveillants auraient rapporté aux hackers plusieurs dizaines de millions de dollars aux États-Unis en 2015. En mai dernier, Wannacry a touché plus de 300 000 ordinateurs dans 150 pays et bloqué l’usine de Douai du constructeur automobile Renault pendant trois jours. Fin juin, des cyber-attaques ont paralysé le trafic du logisticien TNT pendant plus d’une nuit et perturbé celui de l’armateur Maersk pendant plusieurs jours.

La lutte contre des programmes malveillants est une véritable course à l’armement. Les ingénieurs mettent au point des solutions permettant de filtrer les courriels et d’analyser les fichiers suspects. Aujourd’hui, il existe des solutions de filtrage des messageries électroniques qui analysent tous les courriels et pièces jointes, et bloquent les fichiers probablement malicieux. Parmi les millions de courriels analysés chaque année par Barracuda Networks pour le compte de ses clients, environ 3 % sont jugés douteux et écartés pour analyse. Des outils spécialisés permettent l’exécution des programmes inconnus contenus dans les fichiers inquiétants et de signaler toute activité suspecte ou comportement révélant la présence d’un virus. Aujourd’hui, des solutions d’isolation (sandboxing) sont automatiquement intégrées au processus de détection. Le programme malveillant est exécuté et analysé de façon isolée, dans un environnement virtuel. Mais tout va très vite. Les cybercriminels et les éditeurs de logiciels de protection jouent en permanence au chat et à la souris : dès que les seconds introduisent de nouvelles parades de détection, les assaillants tentent de trouver de nouvelles façons de les détourner.

Les grandes entreprises ne sont plus les seules concernés par la menaces. Le baromètre Ipsos-Navista révèle que 44 % des entreprises françaises déclarent avoir subi une attaque informatique en 2015 ; 59 % ont connu une interruption de service ; et 19 % ont souffert d’une panne de site web. D’après cet indicateur, 70 % des PME échangent des documents avec leurs clients sans garantie de confidentialité. Plus grave, les trois quarts d’entre elles ne savent même pas où sont stockés ces documents !

Aujourd’hui, les robots (botnets) des cybercriminels ne ciblent plus uniquement les grandes entreprises, mais tirent tout azimut… Il n’y a pas de petits profits ! Pour les entreprises, l’enjeu est de taille : selon l’Agence nationale de la sécurité des systèmes d’information (ANSSI), une cyber-attaque se traduit par une perte moyenne de 100 000 €. Certaines entreprises ne s’en remettent d’ailleurs jamais et déposent le bilan suite à l’attaque qu’elles ont subie. Être victime d’un vol de données peut aussi avoir des conséquences importantes sur l’image et la compétitivité de l’entreprise, et engendrer une perte de confiance de la part des clients ou même des différents partenaires.

Comme n’importe quelle PME ou TPE, les entreprises de transport routier de marchandises sont victime de ces actes de malveillances. Les transports Guyamier (Aquitaine), Pyrénées Fret Barracou (Hautes-Pyrénnées) ou encore les Transports Orain (Bretagne) en ont fait les frais l’an passé. Fin de semaine, fin de mois ou avant les vacances d’été : les hackers savent choisir le moment le plus critique pour s’attaquer aux entreprises. Le cryptage des fichiers a pour effet de bloquer le système informatique. Dès lors, impossible de gérer sa flotte, ni d’éditer ses lettres de voitures ou d’émettre les fiches de paie. On comprend facilement comment certains en arrivent à payer une rançon de quelques milliers d’euros.

Les Transports Gilles Hochet n’ont pas voulu payer. D’abord pour ne pas cautionner ces pratiques terroristes. Mais aussi parce que rien ne garantit que les pirates enverront bien la bonne clé de déchiffrement, même en cas de versement de la rançon. Enfin, rien ne dit que le « bon payeur » ne fera pas l’objet d’une nouvelle attaque. Au lieu de cela, Nicolas Hochet a rapidement appelé son prestataire informatique chargé de l’infogérance de son parc informatique, qui a rapidement identifié le poste incriminé. Et réinitialisé l’ensemble du système informatique à partir de la dernière sauvegarde « propre » de la vieille. « Au final, on ne s’en est pas mal tiré puisque toute notre informatique a été entièrement reconstruite en 26 h, soupire Nicolas Hochet. Par chance, nous n’avons déploré aucune perte de données et réussi minimiser la perte d’activité. Pendant tout le temps où le système informatique était inaccessible, nous avons réussi à maintenir l’activité en travaillant “à l’ancienne”, au stylo et par téléphone… » Depuis cette mésaventure, le transporteur a pris deux décisions : externaliser ses courriels sur un serveur dédié, hébergé par un prestataire, qui filtre finement toutes les pièces jointes ; et optimiser son système de sauvegarde sur un réseau spécifique afin d’être en mesure de restaurer toutes ses données en moins de deux heures.

Si beaucoup d’entreprises ou de groupement refusent de témoigner pour d’évidentes raisons de confidentialité, il est clair que la cybersécurité est devenue un sujet prégnant dans le secteur du TRM. Mais que ce soit à la dernière assemblée générale de la FNTR Bretagne ou celle des adhérents du groupement FLO, de plus en plus de conférences pédagogiques sensibilisent les chefs d’entreprises. « Nous venons éveiller les consciences pour que les entreprises deviennent plus vigilantes. Chacun doit se préparer à devenir une victime », prévient Éric Hazane. Et le délégué pour la Bretagne de l’Agence nationale de la sécurité des systèmes d’information (ANSSI) d’insister : « Il faut voir son système informatique comme sa maison, où l’on est attentifs à bien fermer les portes. Sur un réseau informatique, c’est pareil. De plus, il faut identifier les bien immatériels qui vous considérez comme vitaux ou stratégiques afin de les classifier pour déterminer ce qu’il faut protéger en priorité. »

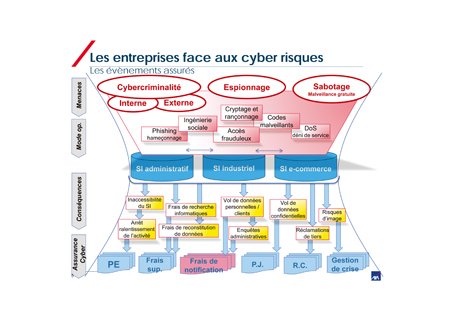

Dans l’environnement numérique, le profil des adversaires est varié. Il peut s’agir de cyber-espion, qui pénètrent dans votre système informatique pour le compte de concurrents afin d’exfiltrer des informations confidentielles — comptabilité, liste des tarifs, fichiers clients, etc. — et faire dans votre dos des meilleures propositions à vos clients. Il peut aussi s’agir de cyber-activistes cherchant à pénaliser l’entreprise (même indirectement lorsque c’est le chargeur qui est visé) par idéologie politique. Mais plus prosaïquement, il s’agit le plus souvent de cybercriminel(s) motivé(s) par de simples considérations lucratives. D’où le succès des logiciels de rançon que l’on trouve pour une centaine de dollars sur le back-web. Attention aussi aux malveillances et fraudes internes dictées par la vengeance ou la vindicte des salariés ou même des stagiaires en conflit avec l’entreprise.

Pourtant, les parades existent. « 90 % des attaques informatiques sont réalisées avec des malwares connus et référencés par les systèmes de protection. C’est pourquoi il faut veiller à disposer des toutes dernières mise à jour des solutions et équipements de protection », insiste Pascal De Ligol, responsable pour la France de l’éditeur Watchgard. Car la seule chose dont on est certain, c’est que les attaques informatiques vont continuer et s’intensifier. Mieux vaut donc toujours anticiper la menace. D’autant que l’arrivée massive des objets connectés — à commencer par les camions — rend la protection informatique de plus en plus complexe. Pour un parc constitué d’un serveur et d’une dizaine d’ordinateurs, quelques milliers d’euros suffisent à installer une solution efficace. « La sécurité est toujours le parent pauvre de l’informatique. Mais ça n’arrive pas qu’au autres… Donc mieux vaut prévenir que guérir en adoptant dès à présent une bonne hygiène informatique en s’équipant de solutions de protection », prévient justement David Groot, directeur technique de l’éditeur FireEye. Une recommandation suivie à la lettre par des entreprises comme les Transports Rallu (35) et Transports Régis Martelet (71). « Le jour même où nous avons installé notre nouvelle solution de protection, nous avons identifié une menace passée par courriel et avons pu réagir au mieux et au plus vite », témoigne Davide Cannelle, le directeur des systèmes d’information des Transports Régis Martelet.

Tout le monde s’accorde à dire qu’il ne faut pas payer de rançon lorsque l’on est victime d’une tentative numérique d’extorsion de fond. « Même en payant, on ne sait jamais si ça va repartir. La meilleure parade, c’est d’avoir des solutions de filtrage de sa messagerie électronique car aujourd’hui les site web sont moins vulnérables », assure Éric Heddeland, responsable pour l’Europe de l’éditeur de solutions de protection Barracuda Networks. Cette attitude préventive passe évidement par l’installation de systèmes de sauvegarde fiables et réguliers. Lorsqu’une attaque survient, le plus efficace est de se tourner vers votre revendeur informatique ou prestataire chargé de l’infogérance de votre parc. À défaut, les pouvoirs publics ont mis sur pied, début 2017, un groupement d’intérêt public baptisé Actions contre la cyber-malveillance (CYMA(1)), dont la mission est d’offrir un « guichet unique » aux entreprises. Équivalente du « 18 » pour les pompiers, cette plateforme s’attache, d’une part, à faciliter la mise en relation avec des professionnels de la sécurité de proximité capables de porter assistance et procéder à la reprise d’activité du système informatique de la victime ; et d’autre part, à fournir l’aide aux démarches administratives requises pour le dépôt de plainte. Sur la région parisienne, il est aussi possible de contacter la Brigade d’enquête sur les fraudes aux technologies de l’information (BEFTI) chargée d’élucider les crimes et délits informatiques. Le dépôt de plainte est important car c’est l’unique moyen de porter l’information à la connaissance des autorités judiciaires, et donc éventuellement motiver le déclenchement d’une enquête pour rechercher les auteurs de l’infraction. En dehors des assurances, le dépôt de plainte avec constitution de partie civile est aussi le seul espoir de voir le préjudice éventuellement réparé par un jugement allouant des dommages et intérêts.

Th. B.